Wie Sie Technology Risk Assessments durchführen

Da Sie nun um die vielfältigen Vorteile von Technology Risk Assessments wissen, möchten Sie jetzt sicherlich erfahren, mit welchen Schritten man ein ausführliches Technology Risk Assessment durchführt.

Wir empfehlen folgenden Ablauf:

Erstellen Sie eine vollständige Liste Ihrer verwendeten Applikationen

Hoffentlich haben Sie alle Applikationen, die im Unternehmen genutzt werden, über die letzten Jahre hinweg dokumentiert. Falls nicht, lesen Sie unseren Guide "9 Rules and Guidelines for Application Rationalization". Ohne eine Übersicht über den Status quo Ihrer Applikationslandschaft macht es keinen Sinn, ein Technology Assessment durchzuführen.

Ermitteln Sie die Applikationsversionen

Im nächsten Schritt müssen Sie alle Applikationsversionen auflisten, die aktuell genutzt werden. Zur Gruppierung Ihrer Applikationen empfehlen wir die Verwendung von Tech Stacks. Sie können Ihre Applikationen auch mit Tags versehen (manuell oder durch Verwendung der bereits vorgegebenen LeanIX-Tags), um die Applikationen in Zukunft schneller kategorisieren zu können.

Identifizieren Sie verwendete Server und Rechenzentren

Der nächste Schritt ist dem vorangegangenen ähnlich. Wir empfehlen auch hier die Verwendung von Tech Stacks zur Gruppierung von Servern und Rechenzentren. In diesem Schritt sollte auch die Überprüfung der Daten stattfinden. Sie können zum Beispiel über einen Standort-Report für IT-Komponenten feststellen, wo genau sich Ihre Server befinden.

Abbildung 3: Report über den geografischen Standort von Applikationen.

Verknüpfen Sie Software, Server und Applikationen

Nachdem Sie alle Daten aus den vorangegangenen Schritten gesammelt haben, ist es nun an der Zeit, Software, Server und Applikationen zu verknüpfen. Dadurch können Sie später die Abhängigkeiten zwischen diesen Objekten nachvollziehen und Transparenz über Ihre Applikationslandschaft herstellen.

Finden Sie heraus, wie Technologie Ihr Unternehmen beeinflusst

Sie haben es fast geschafft! Im letzten Schritt bewerten Sie, welche Auswirkungen Technologierisiken tatsächlich auf Ihr Unternehmen nehmen. Es ist Zeit, die Puzzleteile zusammenzusetzen – so können Sie zum Beispiel herausfinden, wo genau Applikationen mit einer bestimmten Software-Version gehostet werden.

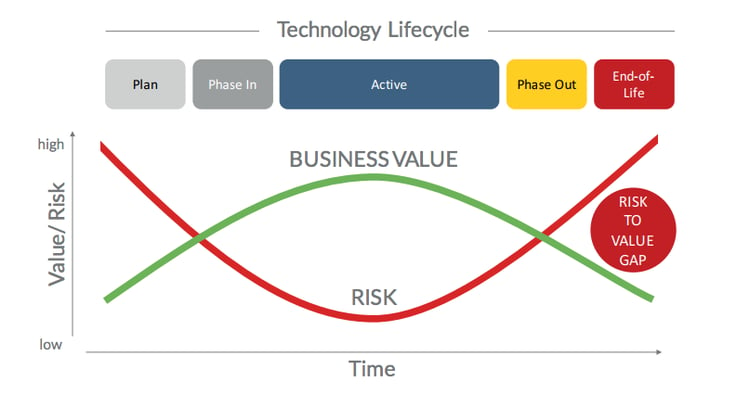

Deep Dive: End-of-Life Management

Einer der wichtigsten Faktoren beim Technology Risk Management ist das End-of-Life Management.

Aber was bedeutet das? Unternehmen, die nicht darauf achten, ob die verwendeten Technologien veraltet sind, sehen sich mit einer höheren Anzahl von Sicherheitsrisiken und Schwachstellen konfrontiert als Unternehmen, die den Lebenszyklus der Komponenten in ihrer IT-Landschaft genau beobachten. Zudem führt die Verwendung nicht unterstützter Hard- oder Software dazu, dass Cyberkriminelle einfacher in Ihr System eindringen und auf Ihre Daten zugreifen können.

Das End-of-Life Management wird häufig vernachlässigt – auch von Regierungsbehörden. Wirtschaftsprüfer der US-Regierung haben die US-Bundessteuerbehörde (IRS) 2015 wegen versäumter Aktualisierungsfristen von Windows XP-Computern und Rechenzentrumsservern mit Windows Server 2003 – die beide nicht mehr von Microsoft unterstützt werden – lahmgelegt. Neun Monate, nachdem Microsoft den Support für Windows XP eingestellt hatte, konnte die Behörde immer noch nicht mit Gewissheit sagen, wie viele der 1.300 Computer auf das neue Betriebssystem gebracht worden sind (etwa 1% der gesamten Anzahl an Computern). Die IRS musste zudem Microsoft für zusätzliche Supportverträge bezahlen, um auch weiterhin mit Sicherheitsupdates versorgt zu werden.

Abbildung 5: Auswirkungen alter Technologien auf Unternehmen.

Deep Dive: Compliance

Unternehmen müssen viele Vorschriften einhalten. Compliance kostet zwar Geld und erfordert einen genauen Überblick über die genutzten Applikationen und Technologien, dennoch sind die Kosten für die Nichteinhaltung von Compliance-Richtlinien sind in der Regel höher. Als Faustregel sagen Experten, dass Unternehmen mangelnde Compliance 2,5 Mal höher teurer zu stehen kommt als die Ausgaben, die Sie für die Einhaltung von Compliance-Richtlinien tätigen.

Ein stets aktuelles EA-Inventar liefert Ihnen nicht nur zuverlässige Daten, mit denen Sie die Compliance überprüfen können. Das LeanIX Survey Add-On unterstützt Sie zudem bei der Erstellung von regelmäßigen oder auch einmaligen Surveys, damit Sie von den Benutzern genaue Informationen zu IT-Assets erhalten– z.B. über die Nutzung sensibler Daten durch Applikationen.

Ein aktueller Fall wäre hier z.B. die DSGVO. Wir können unsere Daten bewerten, um festzustellen, inwieweit sie personenbezogene Daten enthalten, und sie als öffentlich/nicht klassifiziert, sensibel, eingeschränkt oder vertraulich einstufen. Wenn Sie ein professionelles Enterprise Architecture Management Tool wie LeanIX verwenden, können Sie Ihren Applikationen oder Datenobjekten mit Tags weitere Attribute (z.B. „DSGVO eingeschränkt“) hinzufügen. Dies wird in der Regel bereits Teil Ihrer internen Sicherheitsprozesse sein, bei denen Sie den Daten Attribute wie Vertraulichkeit, Integrität oder Verfügbarkeit zuweisen.

Hier können Sie mehr darüber erfahren.

Deep Dive: Komplexität

Komplexität ist der größte Feind der Sicherheit. CIOs müssen immer dafür sorgen, dass der IT-Betrieb reibungslos läuft. Häufig lautet die Maxime: „Was nicht kaputt ist, muss nicht repariert werden“. Dies trifft jedoch nicht auf die digitale Transformation zu. Es steckt natürlich auch etwas Wahrheit in diesem Grundsatz, denn ein Upgrade auf neuere Technologien ist normalerweise mit Unterbrechungen im IT- und Geschäftsbetrieb verbunden. Aber dennoch: Die Beibehaltung des Status quo geht auf Kosten einer erhöhten Komplexität.

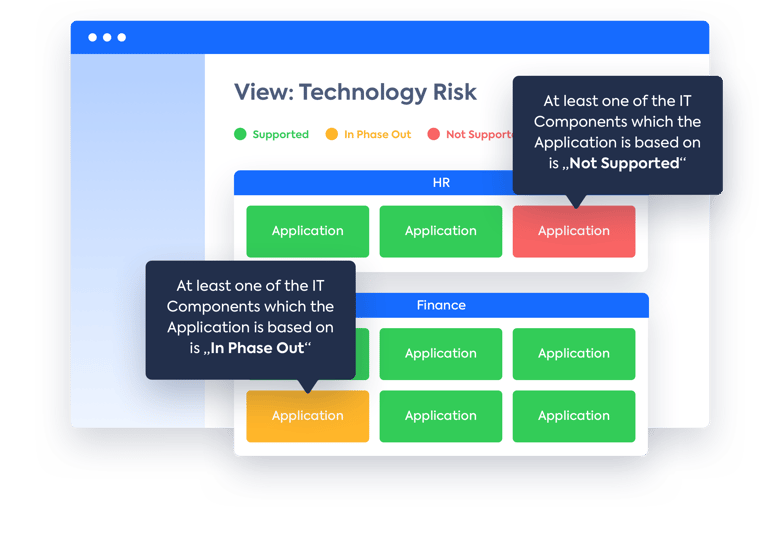

Abbildung 6: Das LeanIX-Dashboard veranschaulicht, welche Applikationen gefährdet sind, da die verknüpften IT-Komponenten nicht mehr unterstützt werden.

Veraltete Hardware, Hardware-Wartung und Sicherheit gehören zu den gravierendsten Problemen der Informationstechnologie, mit denen sich Unternehmen heute konfrontiert sehen. Fehlende Investitionen in die Zukunft von Technologien gehört bei Weitem zu den kostspieligsten Irrtümern, denen Unternehmen erliegen können.

Fazit

Die meisten Unternehmen sind besser darin, neue Technologien einzuführen, als veraltete Technologien abzuschaffen. Die Kosten von Technologien, die nicht mehr unterstützt werden, können sehr hoch sein. Die Kosten für IT-Ausfälle und Datenschutzverletzungen gehen in die Millionen. Technology Risk Management ist ein breites und komplexes Thema, das nicht durch manuelle Datenpflege gelöst werden kann – unabhängig von der Größe Ihres Teams. Mithilfe von LeanIX können Enterprise Architects aktuelle Technologieinformationen schnell einsehen. Diese Informationen sind unerlässlich für die Risikobewertung der Applikationslandschaft sowie für die intelligente Planung, Verwaltung und Abschaffung von Technologiekomponenten.

![Der Enterprise Architect von morgen [White Paper]: So entwickeln Sie die fünf wichtigsten Eigenschaften agiler EAs der nächsten Generation. »](https://no-cache.hubspot.com/cta/default/2570476/b985be3d-d5be-4a99-bb46-582fb88480ff.png)

![Kosten senken mit professionellen EA-Tools [White Paper in Englisch]: Erfahren Sie, welche Vorteile ein Enterprise Architecture Management Tool gegenüber Excel, PowerPoint und Visio hat. »](https://no-cache.hubspot.com/cta/default/2570476/b56544fe-921c-4a62-aec4-773d56b39caa.png)

/DE/Poster/Obsolescence-Poster-Thumbnail-780x546-DE.png?width=260&height=171&name=Obsolescence-Poster-Thumbnail-780x546-DE.png)

/DE/Poster/DE-Tech-Stacks-Poster_Resource_Page_Thumbnail-1.png?width=260&height=171&name=DE-Tech-Stacks-Poster_Resource_Page_Thumbnail-1.png)

/DE/Poster/DE_LX_ServiceNow_IntegrationPoster_Resource_Page_Thumbnail.png?width=260&height=171&name=DE_LX_ServiceNow_IntegrationPoster_Resource_Page_Thumbnail.png)