Comment réaliser une évaluation des risques technologiques

Maintenant que nous avons énoncé les avantages, vous voudrez certainement savoir quelles sont les étapes permettant de créer une évaluation minutieuse de la technologie.

Voici nos recommandations :

Obtenez une liste complète des applications que vous utilisez

Avec un peu de chance, vous avez documenté vos applications au cours de l’année passée. Si ce n’est pas le cas, je vous conseille de commencer par lire nos 9 règles et directives autour de la rationalisation des applications.

Sans une vue d’ensemble de votre cartographie actuelle des applications, une évaluation des technologies n’a aucun sens. Vous ne commenceriez pas à cuisiner un gâteau sans connaître la liste des ingrédients, n’est-ce pas ? La première étape est d’établir une liste de toutes les applications que vous utilisez actuellement dans votre entreprise.

Évaluez les versions des logiciels que vous utilisez

L’étape suivante est de vous renseigner sur les versions des logiciels utilisés.

Une bonne pratique serait d’utiliser une pile technologique pour regrouper vos logiciels. Vous pouvez également étiqueter vos logiciels (manuellement ou en utilisant les étiquettes LeanIX prêtes à l’emploi) afin de les référencer à l’avenir. Dans la capture d’écran ci-dessous, vous pouvez remarquer que nous les avons étiquetés via le modèle Entrant, Principal, Exception, Déclin.

Évaluez les serveurs et les centres de données utilisés

Cette étape est semblable aux précédentes. Nous recommandons à nouveau d’attribuer une pile technologique à chaque serveur et chaque centre de données.

Il convient également de vérifier les données au cours de cette étape. Vous pouvez par exemple vérifier où sont situés vos serveurs en utilisant un rapport de localisation des composants informatiques.

Image 3 : Rapport illustrant l’emplacement des composants informatiques.

Reliez les logiciels et les serveurs aux applications

Après avoir recueilli et vérifié toutes les données au cours des étapes précédentes, il est maintenant important de créer la liaison entre les logiciels, les serveurs et les applications. Ceci vous permettra plus tard de comprendre les dépendances entre ces objets et donc d’éviter les situations comme celle que nous avons décrite précédemment.

Image 4 : Rapport schématique représentant les dépendances entre une application, ses composants informatiques et ses piles techniques.

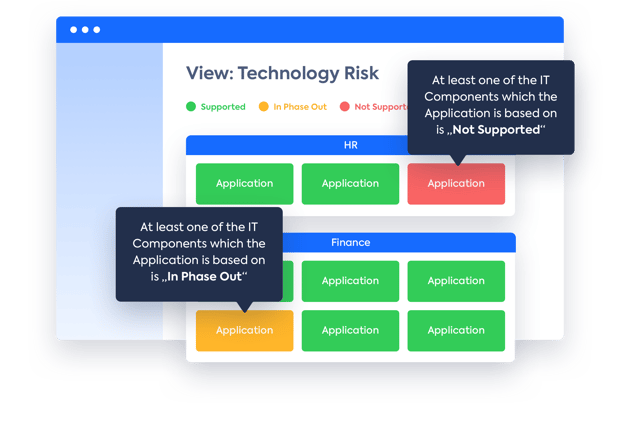

Découvrez comment la technologie affecte votre entreprise

Vous êtes arrivé(e) à l’étape finale. Il est maintenant temps de voir ce que les risques technologiques signifient réellement pour votre entreprise. Il est temps d’assembler les pièces du puzzle, nous pouvons maintenant les utiliser pour savoir où sont hébergées les applications qui utilisent certaines versions des logiciels.

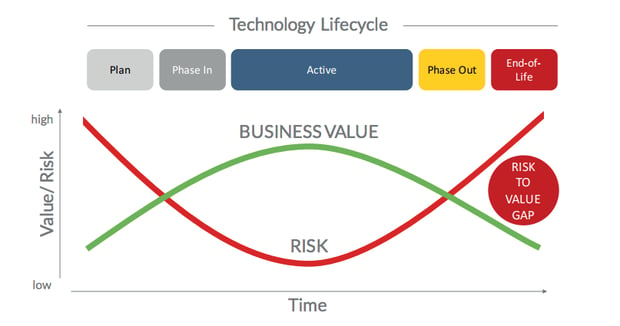

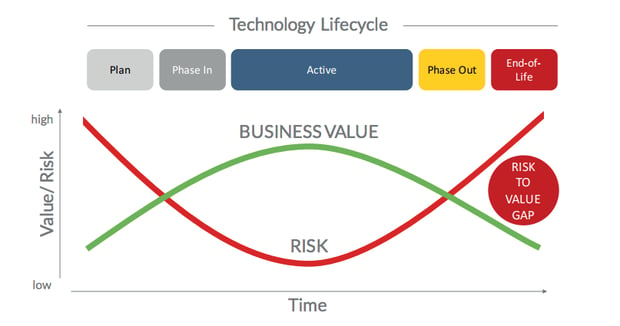

Étude approfondie : Gestion de la fin de vie

L’un des facteurs les plus importants dans la gestion des risques technologiques est la gestion de la fin de vie.

Qu’est-ce que cela signifie ? Les entreprises qui ne font pas attention aux technologies déployées sur le point de devenir obsolètes s’exposent à un plus grand nombre de risques de sécurité et de vulnérabilités que les entreprises qui surveillent de près la fin du cycle de vie des éléments qui composent leur cartographie des ressources informatiques. De plus, le fait de continuer d’utiliser du matériel ou des logiciels qui ne sont plus pris en charge permet aux cybercriminels d’accéder plus facilement à des systèmes et des données.

Ce sujet essentiel est souvent négligé, même par des organismes gouvernementaux qui ne sont pas à l’abri. Les auditeurs du gouvernement des États-Unis ont fortement critiqué l’Internal Revenue Service (IRS) en 2015 pour avoir manqué l’échéance de mise à niveau des PC sous Windows XP et des serveurs des centres de données fonctionnant sous Windows Server 2003, deux versions qui ont été abandonnées par Microsoft. Neuf mois après la sortie de Windows XP de la liste de prise en charge de Microsoft, l’agence ne pouvait plus compter sur plus de 1300 PC, soit 1 % du nombre total. Elle ne pouvait ainsi pas dire si l’ancien système d’exploitation avait été retiré. L’IRS a également dû payer pour que Microsoft fournisse des contrats d’assistance post-retrait avec des mises à jour de sécurité critiques.

Figure 5 - Impact de l’obsolescence des technologies sur l’entreprise.

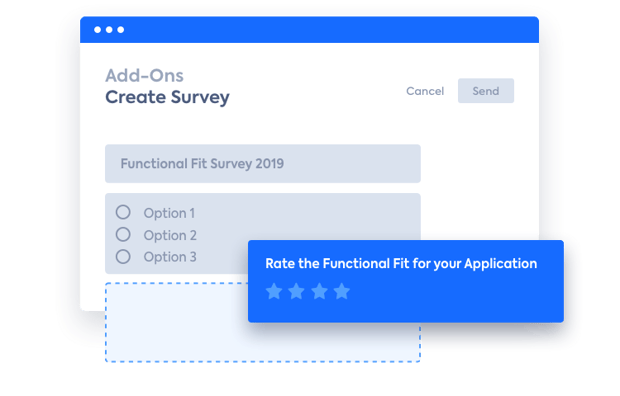

Étude approfondie : Conformité

Les entreprises doivent respecter de nombreuses réglementations, allant de HIPAA à PCI et FISMA. Même si la conformité a un coût en termes de technologie et nécessite une vue précise des applications et des technologies, le coût de la non-conformité est généralement plus élevé. D’une manière générale, les experts indiquent que le coût de la non-conformité est 2,5 fois plus élevé que celui de la conformité.

Un inventaire de l’AE à jour ne fournit pas seulement des données fiables que vous pouvez utiliser afin de documenter votre conformité aux réglementations. L’extension LeanIX Survey peut également vous aider à créer des enquêtes ponctuelles ou régulières pour l’équipe concernée afin de conserver des informations précises, par exemple l’utilisation de données sensibles par les applications.

Le RGPD est par exemple un cas d’usage actuel : nous pouvons évaluer nos données pour déterminer leur degré de sensibilité à la confidentialité, en les catégorisant comme publiques/non classées, sensibles, restreintes ou confidentielles. Si vous utilisez un outil de gestion de l’architecture d’entreprise professionnel comme LeanIX, vous pouvez utiliser des étiquettes pour ajouter des attributs supplémentaires (par ex. « restreint RGPD ») à un objet de données ou à une application. Cette procédure fait généralement déjà partie de vos processus de sécurité internes, dans lesquels vous affectez des attributs tels que la confidentialité, l’intégrité ou la disponibilité des données.

Étude approfondie : Complexité

La complexité est l’ennemi de la sécurité. Quand il est question d’abandonner une ancienne technologie, les DSI doivent étudier soigneusement deux aspects. D’un côté, ils doivent rester vigilants. Ils doivent avant tout s’assurer que les services informatiques fonctionnent bien. Un proverbe dit « Si ce n’est pas cassé, ne le répare pas », mais ce vieil adage n’a pas été écrit en ayant la transformation numérique à l’esprit. Il y a bien sûr une part de vérité dans ce dicton, car une mise à niveau vers une technologie plus récente s’accompagne généralement d’une interruption, mais le statu quo entraîne souvent une augmentation de la complexité.

Figure 6 : Tableau de bord LeanIX illustrant les applications qui présentent un risque en raison de la fin de cycle de vie des composants informatiques sous-jacents.

L’obsolescence et la maintenance du matériel, tout comme la sécurité, font partie des problèmes les plus importants rencontrés actuellement par les organisations en termes de technologie de l’information. L’une des erreurs les plus coûteuses commises par de nombreuses entreprises est de ne pas planifier le futur des technologies.

Conclusion

La plupart des entreprises ont plus de facilités à introduire de nouvelles technologies qu’à s’en séparer. L’utilisation d’une technologie non prise en charge peut s’avérer onéreuse. Le coût des pannes informatiques et des fuites de données se chiffre en millions.

La gestion des risques technologiques est un sujet vaste et complexe qui ne peut pas être abordé par une maintenance manuelle des données, quelle que soit la qualité de votre équipe. Grâce au logiciel LeanIX, les architectes d’entreprise peuvent rapidement obtenir des informations à jour sur les produits technologiques. Ces informations sont essentielles pour évaluer les risques d’une cartographie des applications et pour planifier, gérer et abandonner les composants technologiques d’une manière intelligente.

/FR/Poster/Obsolescence-Poster-Thumbnail-780x546-FR.png?width=260&height=171&name=Obsolescence-Poster-Thumbnail-780x546-FR.png)

/EN-Tech-Stacks-Poster_Resource_Page_Thumbnail.png?width=260&height=171&name=EN-Tech-Stacks-Poster_Resource_Page_Thumbnail.png)